Alors que les événements se déroulent en Ukraine et que le monde entier se concentre sur ce qui se passe, il est important de se rappeler que l’infrastructure Internet critique joue un rôle clé en permettant aux gens de rester connectés, en leur donnant accès à toutes sortes d’informations et d’aides cruciales et en les aidant à rester en contact avec leurs proches au-delà des frontières.

À l’Internet Society, nous avons expliqué comment la politique peut nous aider à garder l’Internet ouvert et disponible pour tous, partout :

- Pourquoi le monde doit résister aux appels à affaiblir l’Internet

- Internet Impact Brief : Impact des demandes de l’Ukraine de bloquer l’accès de la Russie à l’Internet

- Internet Impact Brief : Comment le refus des réseaux russes aura un impact sur l’Internet

Parallèlement, l’équipe de Pulse a également examiné sous différents angles ce qui se passe au niveau des infrastructures Internet critiques en Russie et en Ukraine.

Ce poste permanent fournira une série de mises à jour, de ressources, d’analyses et de données pour aider chacun à comprendre ce qui se passe au niveau technique.

Revenez souvent pour les mises à jour !

- 6 April: M-Lab Speedtest: What’s Going on in Ukraine?

- 1er avril : Enquête sur les détournements internes pour les fournisseurs de contenu sur les réseaux russes

- 30 mars : Catégories principales des nouveaux blocs Internet russes (anomalies OONI)

- 29 mars : Un petit détournement de l’espace Twitter et le rôle de RPKI

- 28 mars : Où les réseaux russes sont-ils déconnectés ?

- 26 mars : QUIC vs TLS sur les réseaux russes

- 25 mars : Données OONI : Recherche d’anomalies et de blocages

M-Lab Speedtest: What’s Going on in Ukraine?

6 April, 2022

Amreesh Phokeer, Internet Measurement and Data Expert, Internet Society

As we enter the 7th week of conflict between Ukraine and Russia, we take a look at the Measurement-Lab (M-Lab) Speedtest dataset. M-Lab provides crowdsourced speedtest data including download/upload throughput and latency measurements from different locations around the world. M-Lab makes use of the NDT (Network Diagnostics Tool) client, which is accessible via the browser. For example when a user visits https://speed.measurementlab.net, the NDT client on the browser initiates a connection to the geographically closest M-Lab server and runs a performance test (bandwidth and latency). The data is then aggregated by M-Lab and is made available via BigQuery. M-Lab maintains a diverse set of dedicated test servers also known as “targets” around the world.

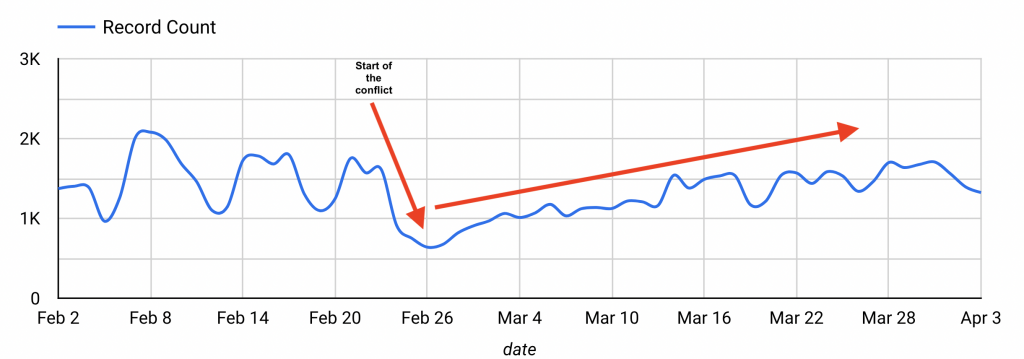

Since the measurements are run by end-users, the M-Lab dataset can provide some useful insights on the situation on the ground, namely by analyzing the changes in the metrics collected. For example, a decrease in the number of tests collected per day can be indicative of possible network disruptions, as is currently the case in Mariupol, which has been cut off from the Internet. After 1 March, 2022, no M-Lab tests were recorded in Mariupol.

Looking at the overall trends, the number of tests recorded in Ukraine stayed (more or less) the same as compared to before the start of the conflict. However, there is a noticeable decrease in the number of tests recorded between 23 February and 2 March, 2022, probably due to the movement of people.

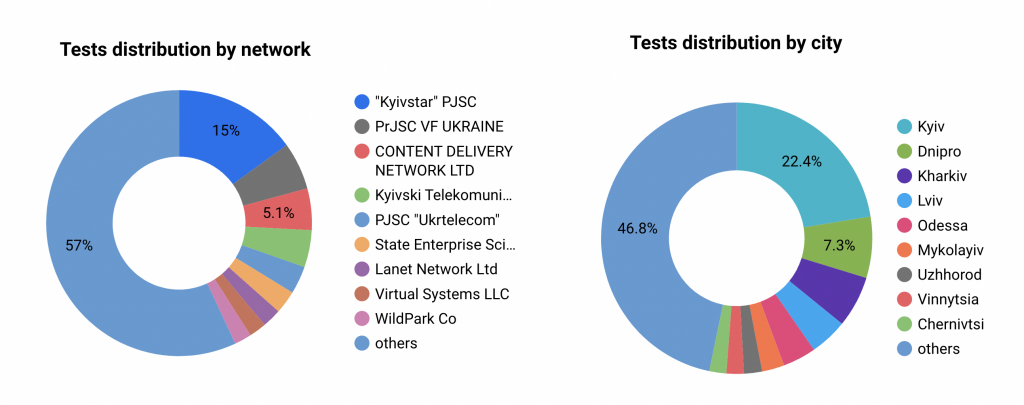

Most of the tests recorded so far are from the cities of Kyiv (22.4%) and Dnipro (7.3%) and the networks recording the most number of tests are Kyivstar (15%) and Vodafone (5.8%), which are both mobile network operators. Mobile Internet remains an essential tool for millions of displaced Ukrainians to stay in touch with friends and families and to get crucial news and information.

Try Our Dashboard

Using the M-Lab dataset, the Internet Society built a dashboard for both Ukraine and Russia so you can navigate the dataset as from 1 February, 2022 and can filter on “client city”, the “client network” and/or the “target country”. You can take a look at the dashboard here.

Enquête sur les détournements internes des fournisseurs de contenu sur les réseaux russes

1er avril 2022

Aftab Siddiqui, directeur principal, Technologie Internet – Asie-Pacifique, Internet Society

Massimiliano Stucchi, conseiller technique régional – Europe, Internet Society

Le 29 mars, nous avons montré comment un détournement accidentel s’est produit, à partir d’un réseau en Russie. À la fin de l’article, nous avons brièvement évoqué une découverte supplémentaire que nous avons faite en enquêtant sur l’incident, et aujourd’hui, nous aimerions en parler un peu plus.

Il semble qu’un bon pourcentage de réseaux en Russie génèrent de fausses annonces BGP à l’intérieur de leur réseau pour rediriger le trafic destiné à Twitter. Voyons ce que cela signifie.

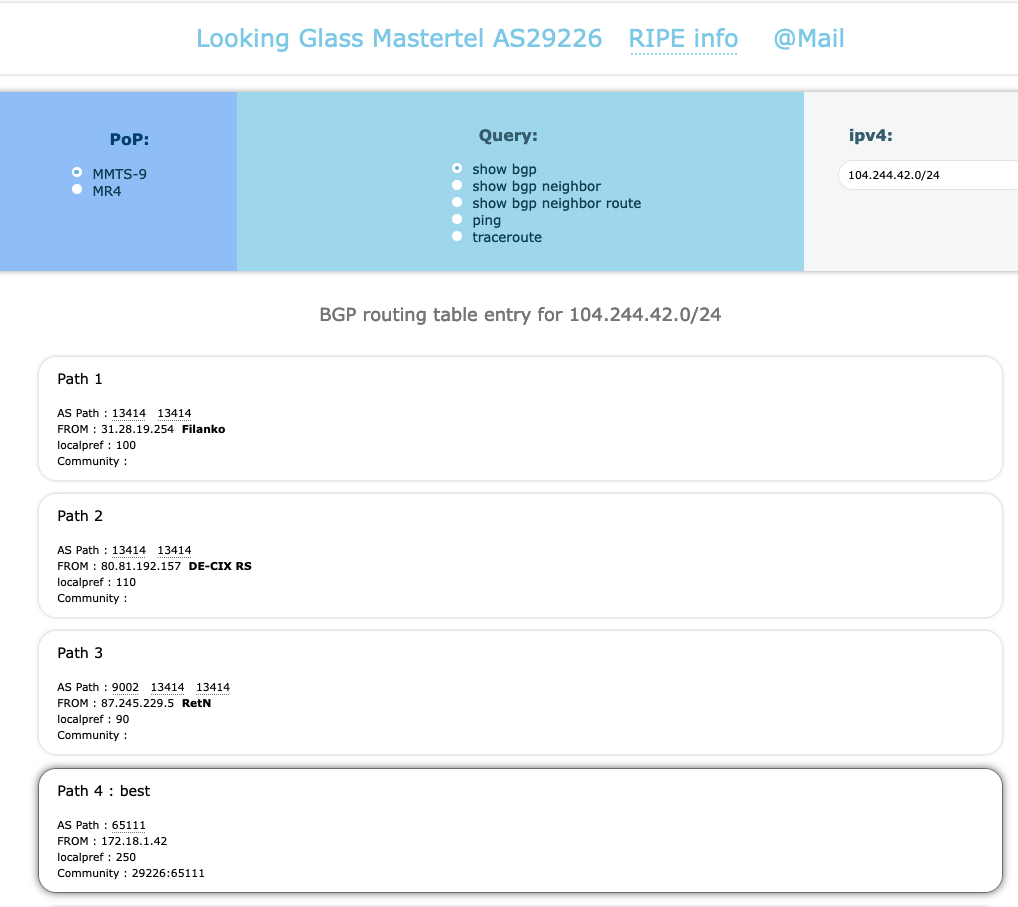

Twitter héberge ses services sur un petit nombre d’adresses IP. Ils font tous partie du réseau 104.244.42.0/24. Ce réseau est annoncé, ou mieux “originé”, par le numéro de système autonome de Twitter (AS13414).

Cette annonce BGP est propagée par tous les réseaux avec lesquels Twitter est en peering – c’est-à-dire avec lesquels il est en contact direct – afin qu’elle puisse atteindre le reste de l’Internet et permettre aux gens d’utiliser tout service offert par Twitter.

Une fois que l’un de ces réseaux propageant l’annonce de Twitter reçoit cette mise à jour, celle-ci est installée dans sa table de routage locale, une sorte d’annuaire téléphonique, après l’avoir comparée à toute autre annonce similaire pour identifier celle qui est la meilleure. Meilleur” signifie que l’annonce reçue peut avoir un AS-Path plus court, qu’elle peut avoir un plus petit nombre de réseaux à travers lesquels les données doivent circuler avant d’atteindre Twitter, ou que cette annonce peut être “plus spécifique” qu’une autre déjà dans la table de routage et donc être préférée. Être plus spécifique signifie que le réseau annoncé est “plus petit” qu’un autre. Un /25 (128 adresses IP) est plus petit, et donc plus spécifique, qu’un /24 (256 adresses IP). Une annonce /25 sera préférée à une annonce /24 pour la même plage d’adresses IP.

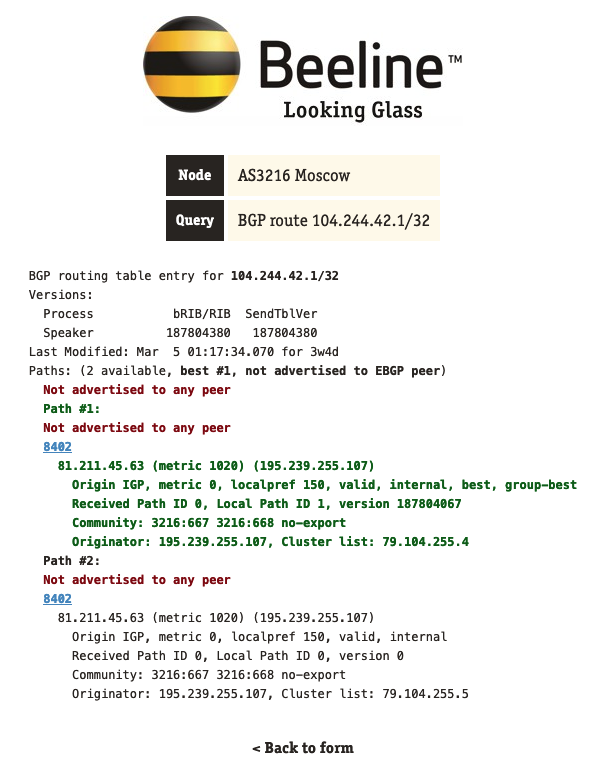

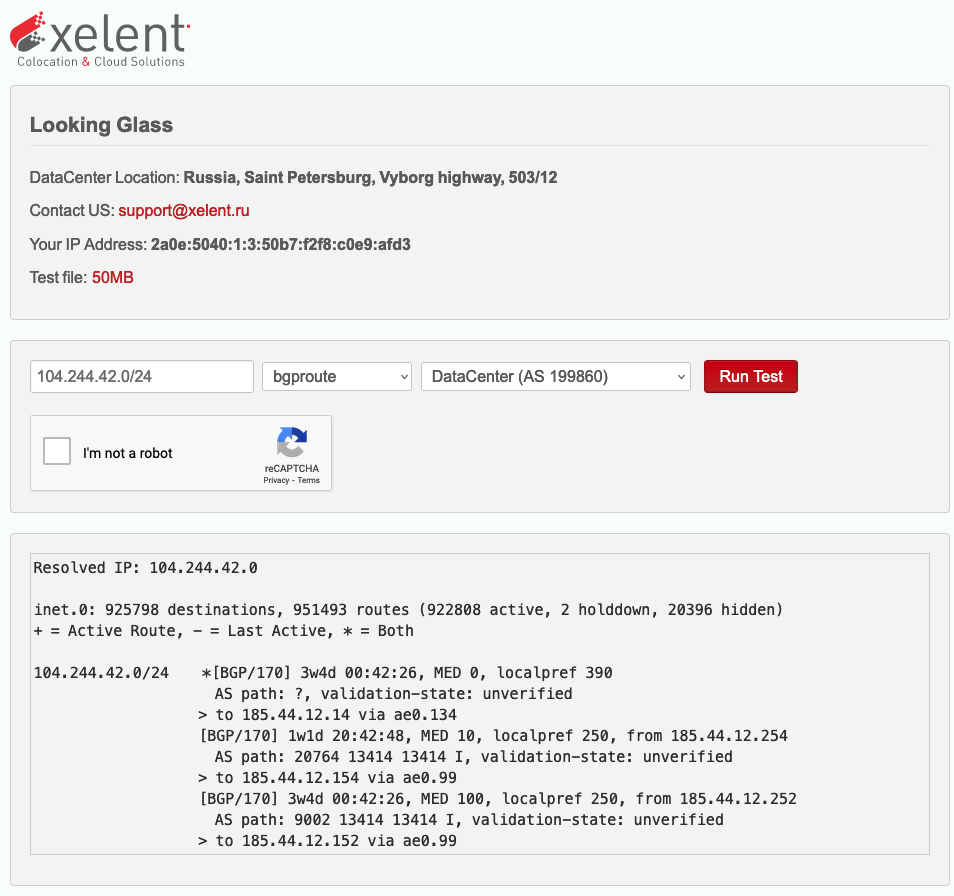

Ces petites notions en tête, revenons à ce que nous avons remarqué. Au moyen d’outils appelés “looking glass”, les ingénieurs réseau déboguent les problèmes liés aux annonces du réseau BGP. Les exploitants de réseaux mettent volontairement en place des lunettes de vue afin que les ingénieurs des autres exploitants de réseaux puissent voir ce qui se passe à l’intérieur de leur réseau. Cela permet de comprendre les effets de certaines configurations BGP et la façon dont les contreparties reçoivent et éventuellement installent les annonces.

Nous avons utilisé les lunettes d’un certain nombre d’opérateurs de réseau pour déterminer combien d’entre eux prennent des mesures spéciales pour bloquer Twitter.

Sur 26 d’entre eux, nous avons pu constater que six réseaux avaient une forme de détournement interne pour l’un des préfixes de Twitter et, dans certains cas, même pour des adresses IP spécifiques, dans ce cas, représentées par un /32.

L’ASN d’origine était dans la plupart des cas un ASN privé. Il s’agit de numéros de systèmes autonomes destinés à être utilisés en interne dans un réseau et qui, comme les adresses IP privées, ne doivent pas être visibles sur l’Internet au sens large. Dans certains cas, cependant, l’ASN d’origine était celui de l’opérateur du réseau lui-même. \

Nous pensons qu’il s’agit de générer un AS-Path plus court et de privilégier l’annonce artificielle, comme cela semble être le cas pour les grands opérateurs de réseau qui s’appuient sur des Internet Exchanges (IXP) où ils peuvent avoir une session directe avec Twitter.

Catégories principales pour les nouveaux blocs Internet russes (anomalies OONI)

30 mars 2022

Jim Cowie, conseiller résident

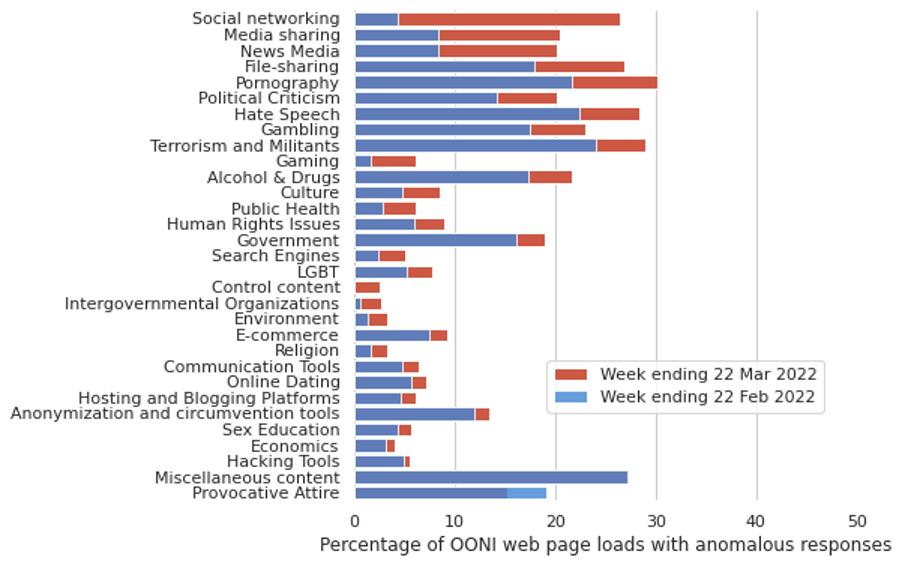

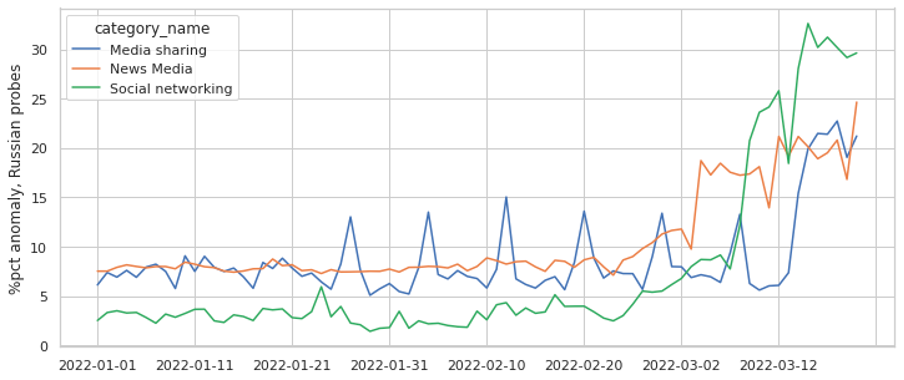

Alors que le premier mois de l’invasion de l’Ukraine par la Russie touche à sa fin, ISOC Pulse a observé une augmentation significative des taux de résultats anormaux dans les tests de connectivité Web russe de l’OONI, par rapport à la semaine précédant l’invasion.

Presque toutes les catégories de contenu web ont connu une augmentation des échecs de chargement, y compris la catégorie “Contenu de contrôle” (sites web peu susceptibles d’attirer l’attention d’un quelconque censeur), ce qui suggère une augmentation de l’encombrement du réseau.

Toutefois, certaines catégories ont été altérées de manière beaucoup plus importante que la moyenne, notamment les réseaux sociaux (augmentation des tests anormaux de 4 % à 26 %), le partage de médias (de 8 % à 20 %) et l’ensemble des médias d’information étrangers (de 8 % à 20 %). Ces mesures sont cohérentes avec l’imposition par la Russie de blocages du contenu de l’Internet pour restreindre la disponibilité nationale des informations sur la guerre en Ukraine.

Un petit détournement de l’espace Twitter et le rôle de RPKI

29 mars, 2022

Massimiliano Stucchi, conseiller technique régional – Europe, Internet Society

Hier, vers 12 UTC, BGPStream, un service qui surveille en permanence les changements dans la table de routage à travers le monde, a notifié à ses adeptes une activité suspecte impliquant un réseau détenu par Twitter. Nous pouvons voir la notification ici dans ce tweet :

La spéculation autour de cet incident est que l’opérateur en question essayait de mettre en place une annonce BGP (Border Gateway Protocol) interne pour rediriger tout le trafic destiné à Twitter. Mais cette annonce, qui ne devait rester que sur les réseaux internes, a fuité et s’est propagée au reste de l’Internet.

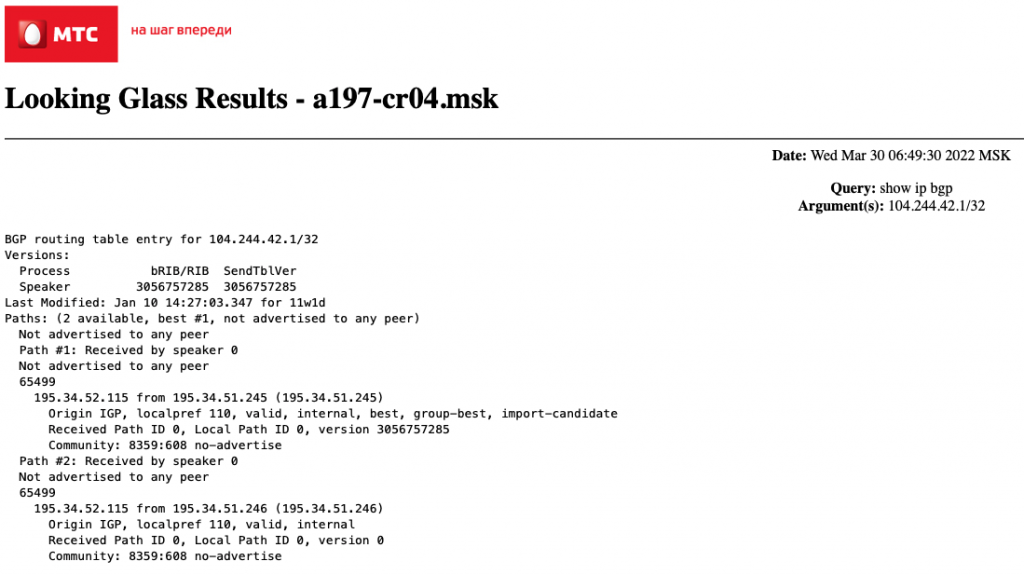

Il s’agit de l’explication la plus plausible, car les FAI russes ont commencé, ces dernières semaines, à restreindre l’accès à Twitter après que l’invasion de l’Ukraine par la Russie a donné lieu à de nombreux messages sur Twitter critiquant cet acte. La redirection du trafic Twitter est un moyen de mettre en place ces blocages.

De nombreux cas d’incidents similaires se sont produits ces dernières années, le plus célèbre étant celui impliquant Youtube et Pakistan Telecom en 2008, au sujet duquel RIPE NCC a produit une vidéo détaillée. Les incidents de ce type peuvent s’expliquer par une erreur humaine ou des erreurs dans la configuration des routeurs et des filtres, tandis que dans certains autres cas, ils peuvent être attribués à un dysfonctionnement de l’appareil.

Cet incident particulier implique un système autonome, AS8342 – JSC RTComm.RU, qui semble avoir commencé à annoncer un réseau à partir de celui de Twitter.

Une annonce BGP (Border Gateway Protocol) a pour but de dire au reste du monde Internet “si vous voulez atteindre ces adresses IP, vous pouvez m’envoyer du trafic, à ce système autonome”. BGP, à cet égard, est un protocole très simple et s’appuie sur des contrôles externes pour vérifier la validité de ces annonces.

Les effets sur la table de routage ont été quelque peu limités cette fois-ci. Contrairement à l’incident de 2008 entre Youtube et Pakistan Telecom, une “protection” supplémentaire a été mise en place par Twitter, sous la forme d’une autorisation d’origine de route (ROA) RPKI.

Comme je l’ai mentionné précédemment, BGP s’appuie sur des contrôles externes pour vérifier la validité des annonces. Deux d’entre eux sont appelés Internet Routing Registry (IRR) et Routing Public Key Infrastructure (RPKI). L’objectif des deux systèmes est de répondre à la question “Qui est autorisé à annoncer un réseau/préfixe spécifique ?”. Pour ce faire, le registre de routage Internet utilise des bases de données gérées soit par les registres Internet régionaux (RIR), tels que le RIPE NCC ou l’ARIN, soit par d’autres organisations, telles que la RADB, avec différents niveaux de confiance. Le RPKI est similaire, mais il n’est géré que par les RIR, et ajoute le cryptage.

Dans ce cas, Twitter avait créé des objets Route Origin Authorisation (ROA) dans RPKI. Ces objets, qui sont créés sur l’un des référentiels du RIR, sont censés “dire” aux autres opérateurs Internet que Twitter – AS13414 – est la seule entité autorisée à annoncer le réseau 104.244.42.0/24.

Cette information cruciale a aidé d’autres opérateurs qui mettent en œuvre la validation de l’origine des routes (ROV) à vérifier que l’annonce provenant de RTComm n’était pas légitime, et a permis d’éviter sa propagation. Tous les opérateurs de réseau ne mettent pas en œuvre le ROV, mais chaque fois qu’une annonce illégitime telle que celle-ci atteint un réseau qui le fait, elle est bloquée et sa propagation devient plus limitée.

Il y aurait beaucoup à dire sur le blocage de Twitter par les opérateurs de réseau en Russie. Un exemple est MTS (Mobile Telesystems PJSC, AS8359), qui semble également avoir des annonces BGP internes redirigeant ses utilisateurs qui tentent d’atteindre Twitter.

Si vous souhaitez en savoir plus à ce sujet et obtenir une analyse plus technique de cet incident, vous pouvez lire ce billet d’Aftab Siddiqui sur le MANRS Blog.

Où les réseaux russes sont-ils déconnectés ?

28 mars, 2022

Amreesh Phokeer, expert en mesures et données Internet, Internet Society

Les points d’échange Internet (IXP) sont des emplacements physiques où les opérateurs de réseau, tels que les fournisseurs de services Internet (ISP), les réseaux de diffusion de contenu (CDN) ou les réseaux périphériques, se connectent pour échanger du trafic entre eux. L’appairage à un IXP permet une connexion plus directe à d’autres pairs, qui seraient autrement joignables par des connexions de transit plus longues. Une connexion plus courte via un IXP peut contribuer à optimiser l’acheminement du trafic et aider les FAI à réduire leurs coûts. Il peut également contribuer à réduire le temps de chargement des sites web et des applications pour les utilisateurs finaux.

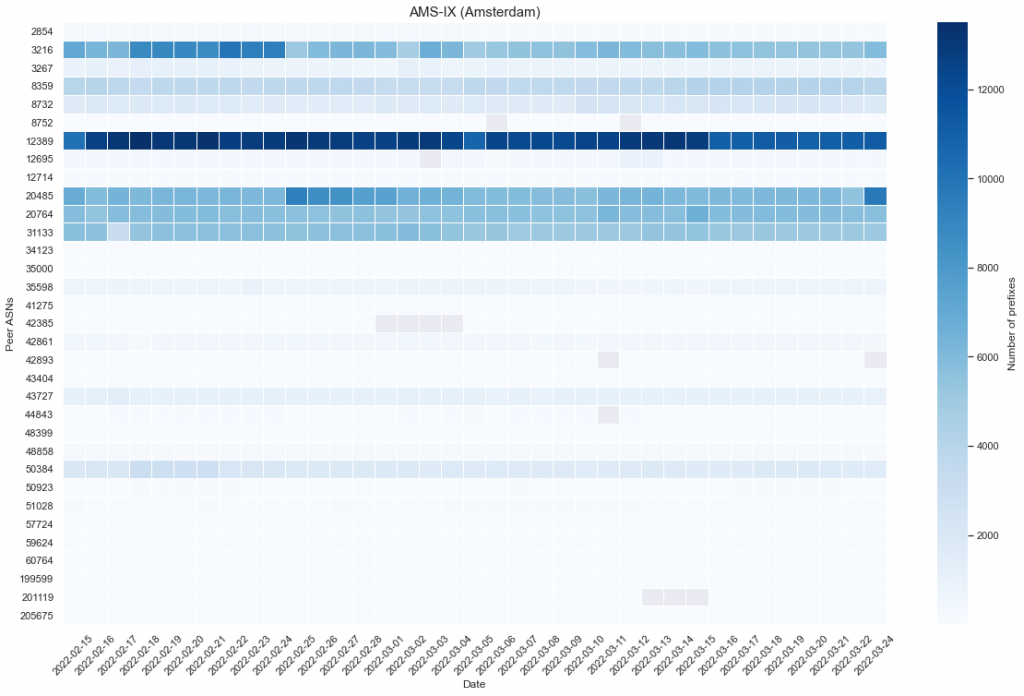

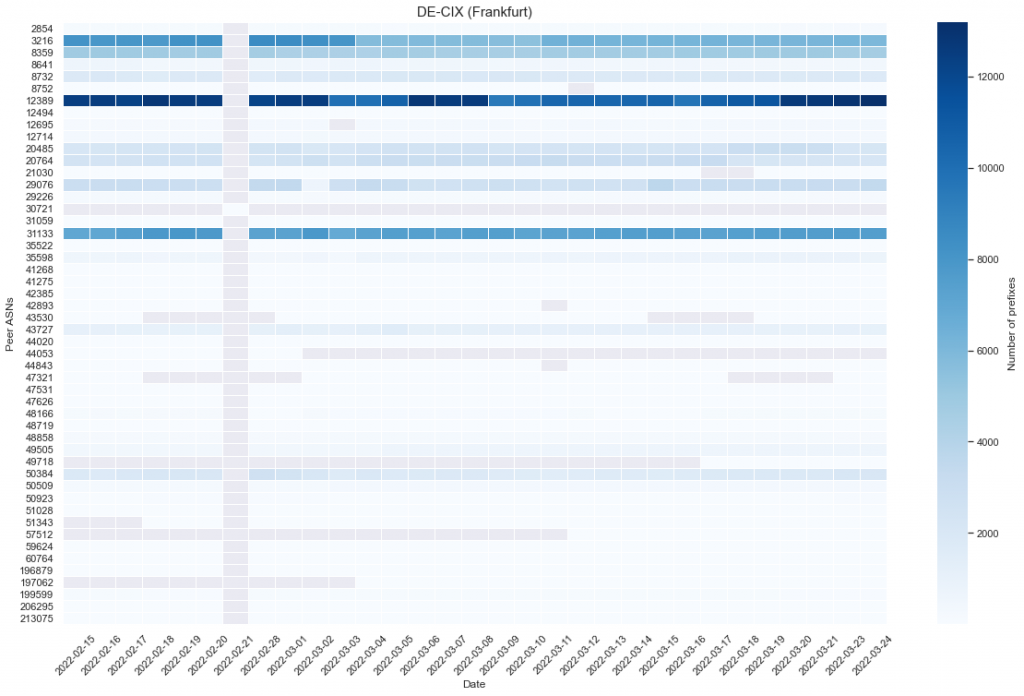

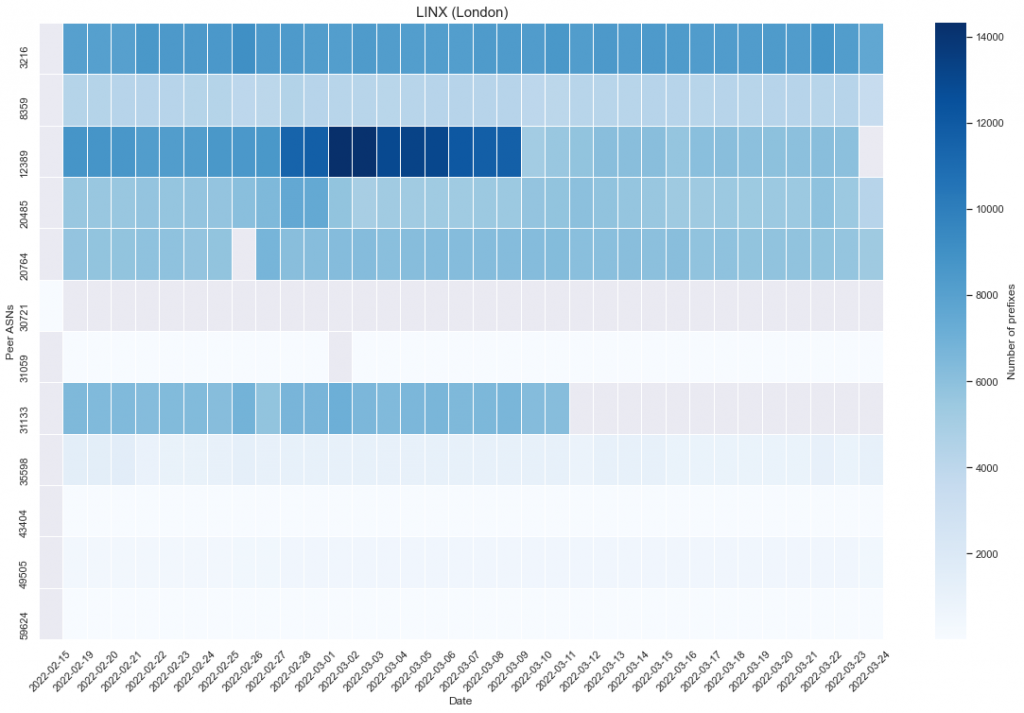

Le 11 mars 2022, le London Internet Exchange (LINX) a annoncé qu’il avait cessé de fournir des services à deux numéros de systèmes autonomes (ASN) russes, à savoir Megafon (AS31133) et Rostelecom (AS12389). Nous examinons ici comment les IXP du monde entier ont réagi aux sanctions de l’UE contre la Russie, en utilisant les données de Packet Clearing House(PCH).

L’ensemble de données de PCH montre qu’il y a 200 ASN russes qui s’appuient sur 14 sites où PCH possède un collecteur de routes. Un collecteur de routes rassemble des informations sur chaque réseau connecté à un IXP. Les sites sont les suivants : AMS-IX (Amsterdam), DE-CIX (Francfort), LINX (Londres), HKIX (Hong Kong), France-IX (Paris), Equinix SG (Singapour), Equinix-NY (New York), DE-CIX (Madrid), Equinix PL (Varsovie), InterLAN-IX (Bucarest), Any2 (Los Angeles), Giganet-IX (Kiev), BIX (Sofia) et LIXP (Vilnius).

Pour chacun de ces endroits, nous avons récupéré les instantanés quotidiens du collecteur de routes et extrait le nombre de préfixes annoncés par les pairs russes. Chaque préfixe représente un réseau qui peut être atteint via le pair. L’évolution du nombre de préfixes annoncés donne potentiellement une indication sur l’impact des sanctions en cours.

Nous avons remarqué des schémas intéressants à AMS-IX (Amsterdam), DE-CIX (Francfort), GIGANET-IX (Kiev), LINX (Londres) et Equinix-NY (New York). Les cartes thermiques ci-dessous montrent le nombre de préfixes pour chaque ASN (axe Y) sur plusieurs jours (axe X). Lorsque les cases sont grises, aucun préfixe n’a été annoncé par cet ASN à cette date spécifique.

AMS-IX

Pour l’Amsterdam Internet Exchange (AMS-IX), le nombre de préfixes vus par les ASN russes semble être resté stable, sauf pour l’AS3216 (Vimpelcom) où nous avons constaté une forte diminution – 40% – du nombre de préfixes.

DE-CIX

La réduction du nombre de routes annoncées par Vimpelcom a également été constatée chez DE-CIX un peu plus tard, le 3 mars 2022.

LINX

La baisse la plus notable a été constatée chez LINX et l’effet immédiat des sanctions a été observé sur AS12389 (Rostelecom) et AS31133 (Megafon). Au moins 50 % des routes de Rostelecom ont été retirées le 10 mars et Megafon a été simplement dé-pédiffusé (aucun préfixe trouvé) à partir du 11 mars. Cela signifie que les autres réseaux qui s’appuient sur LINX ont désormais moins de routes pour envoyer du trafic vers les réseaux de Rostelecom. Ils pourront toujours envoyer du trafic à Rostelecom, mais devront probablement le faire par des chemins plus longs, en utilisant des fournisseurs de transit payants communs tels que Lumen ou Teliasonera plutôt que directement par l’IXP. De même, Megafon ne sera pas joignable via le réseau local de peering LINX et le trafic vers Megafon sera envoyé par des routes alternatives, via des fournisseurs de transit. Ces actions peuvent avoir une augmentation de la latence entre les réseaux des membres de LINX et les réseaux de Rostelecom/Megafon.

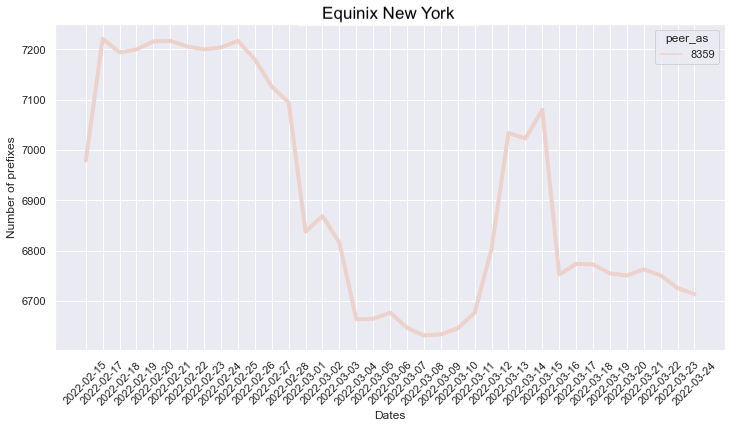

Equinix-NY

Alors que la plupart des sanctions étaient basées sur l’UE, nous avons observé quelques mouvements à Equinix-NY, où AS8359 (MTS PJSC), l’un des principaux FAI russes, a retiré quelque 350 préfixes entre le 25 février et le 8 mars, ce qui montre une certaine instabilité dans le nombre de routes desservies par MTS.

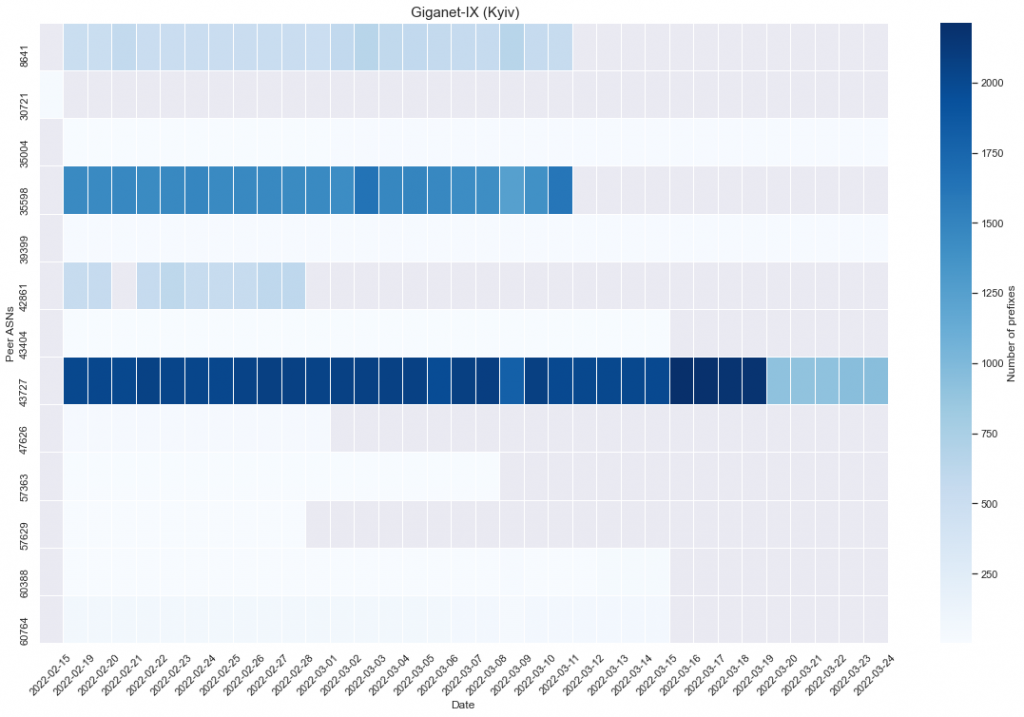

Giganet-IX (Kiev)

Enfin, une poignée d’ASN russes s’appuient sur le Giganet Internet Exchange de Kiev. Nous avons observé que les ASN suivants ont été déconnectés du réseau IX :

- 28 février : AS57629 (LLC IVI.RU), AS42861 (Foton Telecom CJSC)

- 1 mars : AS47626 (minuterie, LLC)

- 8 mars : AS57363 (CDNvideo LLC)

- 11 mars : AS8641 (LLC Nauka-Svyaz), AS35598 (Inetcom LLC)

- 15 mars : AS60764 (TK Telecom), AS60388 (société à responsabilité limitée Transneft Telecom)

Comme on peut le constater, de nombreux réseaux russes ont cessé de propager leurs routes via le Giganet Exchange de Kiev, rompant ainsi les connexions directes entre les réseaux ukrainiens. Il se peut que ces réseaux aient délibérément décidé de fermer leurs sessions de peering BGP sur la base des instructions des autorités russes.

Les IXP jouent un rôle important dans le raccourcissement des chemins entre les réseaux. Ils permettent de conserver le trafic local et de réduire la latence entre les réseaux. Le retrait de pairs d’un IXP réduit le nombre de routes directes qui peuvent être utilisées pour envoyer du trafic à d’autres pairs, ce qui peut avoir un impact sur la latence ainsi que sur le “coût” réel de l’envoi de trafic.

QUIC vs TLS sur les réseaux russes

25 mars, 2022

Max Stucchi, conseiller technique régional – Europe, Internet Society

Contributeur : Robin Wilton, Directeur de l’Internet Trust, Internet Society

Aujourd’hui, notre mission était d’explorer l’impact sur le trafic IPv6 de tous les changements qui ont affecté les réseaux en Russie et en Ukraine au cours du mois dernier. Dans ce cadre, nous avons vérifié certaines nouvelles données disponibles dans le Radar de Cloudflare, qui, depuis hier, fournit des statistiques par numéro de système autonome (ASN). Les ASN identifient des réseaux distincts et représentent généralement un seul FAI, hébergeur ou réseau d’entreprise. Notre objectif était de vérifier si les données de Cloudflare correspondaient à ce que nous avions déjà observé pour certains des réseaux que nous surveillions. Cependant, nous avons rapidement remarqué une tendance étrange qui n’était pas du tout liée à IPv6.

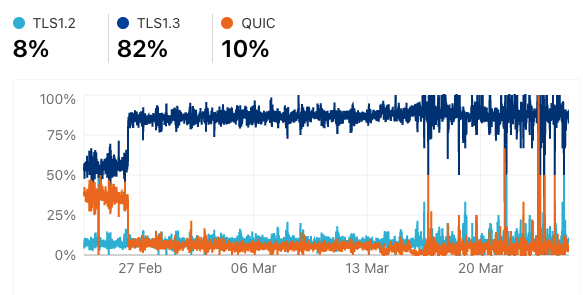

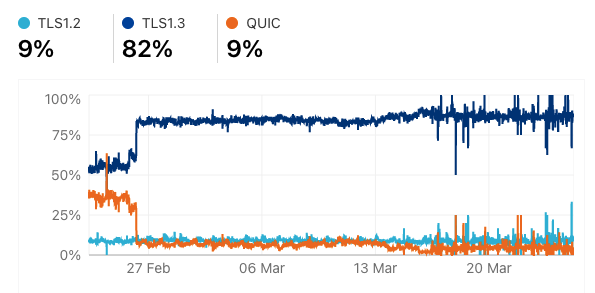

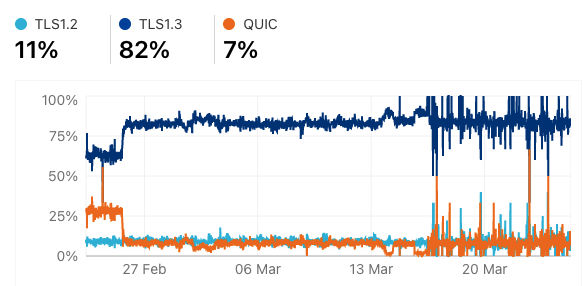

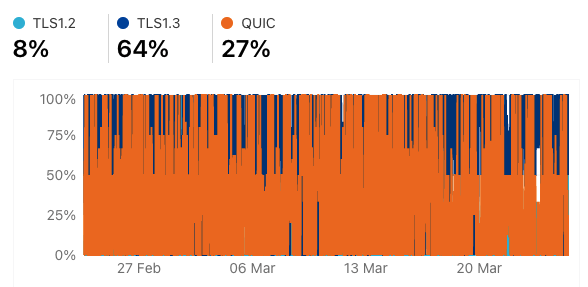

Si vous regardez ces graphiques, vous verrez qu’il y a eu un changement similaire dans l’utilisation de TLS1.3 ou QUIC sur différents réseaux en Russie :

AS8402 – VIMPELCOM

AS12389 – ROSTELECOM

AS8359 – MTS

Comme on peut le constater, chacun de ces trois réseaux présente des données très similaires et un changement qui s’est produit à peu près au même moment.

TLS et QUIC

TLS et QUIC sont deux protocoles qui permettent le cryptage du trafic Internet. TLS1.3 représente la dernière version de la norme TLS, tandis que QUIC est un nouvel ensemble de protocoles créé par Google et adopté par Chrome ces dernières années.

Sur le Technologies habilitantes de l’impulsion vous pouvez constater que l’utilisation moyenne de TLS 1.3 et de QUIC dans le monde correspond aux niveaux observés sur les réseaux que nous analysons jusqu’au changement soudain survenu vers la fin du mois de février – c’est-à-dire environ 64 % pour TLS 1.3 et 18 % pour HTTP/3-QUIC.

Après quelques recherches, nous avons trouvé un post problématique confirmant ce que nous constatons à partir de ces données. La raison de ce changement soudain semble être un blocage visant spécifiquement QUIC sur le port sur lequel il opère habituellement(port 443), et le blocage même du paquet initial échangé entre le client et le serveur.

Blocage et filtrage

L’article mentionne également l’Open Observatory of Network Interference(OONI) et décrit un moyen de vérifier si QUIC est bloqué en analysant les tests OONI. Il s’agit d’un type de mesure différent de celui qui a servi de base à notre analyse sur le blocage des sites web en Russie, que nous avons publiée hier. Malheureusement, il n’existe aucun rapport de test pour ce type spécifique de test effectué sur les réseaux russes au cours du mois dernier, il n’est donc pas possible d’effectuer un quelconque type d’analyse.

À ce stade, nous pouvons supposer que ces blocages pourraient faire partie du système qui aide le gouvernement russe à appliquer des filtres sélectifs aux contenus jugés inappropriés ou, comme mentionné dans le billet d’hier, produits ou servis par ce qui est considéré comme une “organisation extrémiste“. Il semble inhabituel qu’un bloc cible un protocole spécifique, mais cela pourrait aussi être fait de cette manière afin de faciliter le filtrage avec du matériel dédié à travailler avec TLS plutôt qu’avec QUIC.

Il est également intéressant de noter qu’il semble que tous les ASN ou réseaux russes ne subissent pas ce blocage. Par exemple, nous pouvons voir que AS39709 – FotonTelecom a des données qui sont plus en ligne avec les moyennes mondiales pour TLS 1.3 et QUIC :

AS39709 – FOTONTELECOM

Données OONI : Recherche d’anomalies et de blocages

24 mars, 2022

Hanna Kreitem, Expert technique, Moyen-Orient, Internet Society

Max Stucchi, Conseiller technique régional – Europe, Internet Society

L’Open Observatory of Network Interference(OONI) Explorer est le plus grand ensemble de données ouvertes au monde sur la censure de l’Internet, composé de millions de mesures collectées dans plus de 200 pays depuis 2012. Les internautes installent la sonde OONI sur leur appareil, qui effectue ensuite diverses mesures sur leur réseau. Nous utilisons les données OONI dans le domaine d’intérêt Pulse Internet Shutdowns et avons montré, à plusieurs reprises sur le tracker shutdowns, comment ces données peuvent fournir des informations importantes sur l’utilisation de l’Internet dans un pays.

Sites web ou applications bloqués

Le 26 février, la Russie a commencé à bloquer un ensemble de réseaux sociaux, dont Facebook et Instagram. OONI l’a signalé, et nous l’avons également couvert sur le tracker Pulse shutdowns. Nous avons commencé à examiner les mêmes mesures sous un angle différent, en examinant le nombre d’anomalies enregistrées par les tests de connectivité Web de l’OONI au cours des deux dernières semaines, avant le début du conflit :

Le graphique ci-dessus indique le nombre total de tests OONI de connectivité Web effectués chaque jour en Russie, ainsi que le nombre d’anomalies détectées. Les anomalies signalent les signes d’une interférence potentielle du réseau, comme le blocage d’un site Web ou d’une application. Comme vous pouvez le constater, il y a eu une augmentation légère mais continue de ces anomalies, ce qui signifie que de plus en plus de sites web sont bloqués ou ne sont pas accessibles.

Une mesure est “confirmée bloquée” uniquement lorsqu’il existe une certitude absolue que la “ressource” testée, par exemple Instagram, est bloquée. Cela s’applique aux sites web lorsqu’un fournisseur d’accès à Internet (FAI) affiche une “page de blocage”, qui informe l’utilisateur que le site web est intentionnellement bloqué. Nous pouvons donc dire que l’augmentation du pourcentage d’anomalies de tous les tests reflète le fait que davantage de personnes ne peuvent pas accéder au site Web ou au service et effectuent des tests pour voir ce qui se passe.

Pour le confirmer, nous pouvons examiner des données plus spécifiques fournies par l’OONI. Cette fois, nous examinons les données relatives aux anomalies des sites de réseaux sociaux, telles qu’elles sont classées dans la liste de tests de l’OONI :

Nous constatons une légère augmentation du nombre d’anomalies signalées, et une forte augmentation du nombre de tests effectués spécifiquement le 13 mars. C’est la veille du jour où le gouvernement russe a annoncé qu’Instagram allait être bloqué, et nous pouvons en déduire que les utilisateurs ont utilisé OONI pour comprendre si le site web était déjà bloqué ou non.

Les différents types de réseaux

Pour comprendre comment les différents réseaux ont réagi aux ordres d’arrêt et de restriction, nous avons examiné la répartition des tests et des résultats entre les différents systèmes autonomes (SA). Les AS identifient des réseaux distincts et représentent généralement un seul FAI, fournisseur d’hébergement ou réseau d’entreprise.

Il y a environ 4 600 AS en Russie et plus de quatre millions de mesures ont été recueillies sur 390 réseaux au cours du mois dernier grâce aux sondes OONI. Mais seuls 28 réseaux disposaient de mesures couvrant l’ensemble du mois, et ce sont ces réseaux qui apparaissent dans le graphique animé ci-dessous.

Les différents réseaux ont des objectifs différents. Certains réseaux fournissent un accès Internet aux utilisateurs, tandis que d’autres sont des réseaux d’entreprise ou des réseaux de centres de données, d’hébergement ou de fournisseurs de contenu. En examinant les données spécifiques par réseau aérien, nous nous attendions à une augmentation plus marquée du nombre de tests effectués par les ISP résidentiels, car ce sont généralement les utilisateurs finaux qui effectuent les mesures OONI pour vérifier si les sites web qu’ils visitent fréquemment ont été bloqués. De plus, nous nous attendons à ce que les réseaux d’entreprise ou les réseaux de centres de données ne montrent pas beaucoup de signes d’exécution de tests OONI et encore moins d’anomalies. Au contraire, les données présentées ci-dessus nous indiquent que la distribution est similaire pour chaque ASN sur lequel des mesures OONI ont été effectuées.

Augmentation des anomalies attendues

En regardant de plus près quel réseau présentait le plus grand pourcentage d’anomalies, on constate que le réseau AS8359 (Mobile TeleSystems PJSC), un fournisseur DSL de Moscou, est passé de moins de 7 % le 22 février à 27 % le 17 mars, puis à 21 % le 23 mars. Un autre réseau, AS50544 (une succursale de ER-Telecom située à Krasnoyarsk, en Russie), un fournisseur de communications, a commencé la période de test avec 17,4 % et l’a terminée avec 27 % de tous les tests de connectivité Web renvoyant des résultats anormaux. Certaines parties du réseau Rostelecom (AS42610) sont passées de 3,4 % à un taux d’anomalie de 25 %. La plupart des réseaux inclus dans l’analyse ont commencé la période avec un taux d’anomalie inférieur à 10 %, et l’ont terminée avec une convergence autour de 20 %.

Il est également apparu récemment qu’un tribunal en Russie a déterminé que Meta, la société mère nouvellement formée de Facebook, se livre à des activités “extrémistes” et le blocage de Facebook et Instagram se poursuit. Cela aura probablement un impact sur les données OONI et le nombre d’anomalies que nous observons sur les réseaux. Cela devrait être visible dans quelques jours. Nous fournirons davantage d’informations à ce sujet dès que nous serons en mesure de les recueillir.

Photo : L’artiste numérique sur Pixabay